Todo sobre los registros SPF

Los registros SPF (Sender Policy Framework) es una protección contra la falsificación de direcciones en el envío de correo electrónico. Se encargan de identificar a través de los registros de nombres de dominio (DNS), a los servidores de correo SMTP autorizados para el transporte de los mensajes. Con esto se busca disminuir abusos como el SPAM y otros males del correo electrónico como el phishing.

Para comprobar estos problemas de seguridad comunes, SPF verificará la dirección IP de origen del correo electrónico y lo comparará con un registro TXT de DNS con contenido SPF. La siguiente imagen de la Wiki de Zimbra lo ilustra:

Funcionamiento de SPF

Es importante tener una SPF en nuestro dominio de correo ya que este aumentará la autoridad de nuestro servidor de correo ante los sistemas de detección de SPAM.

¿Dónde se definen los registros SPF?

Son definidos en registros de tipo TXT en la configuración DNS público de tu dominio. Los registros DNS de tipo TXT están destinados para almacenar información de texto en referencia a cada dominio. Solo debe existir un registro SPF por dominio.

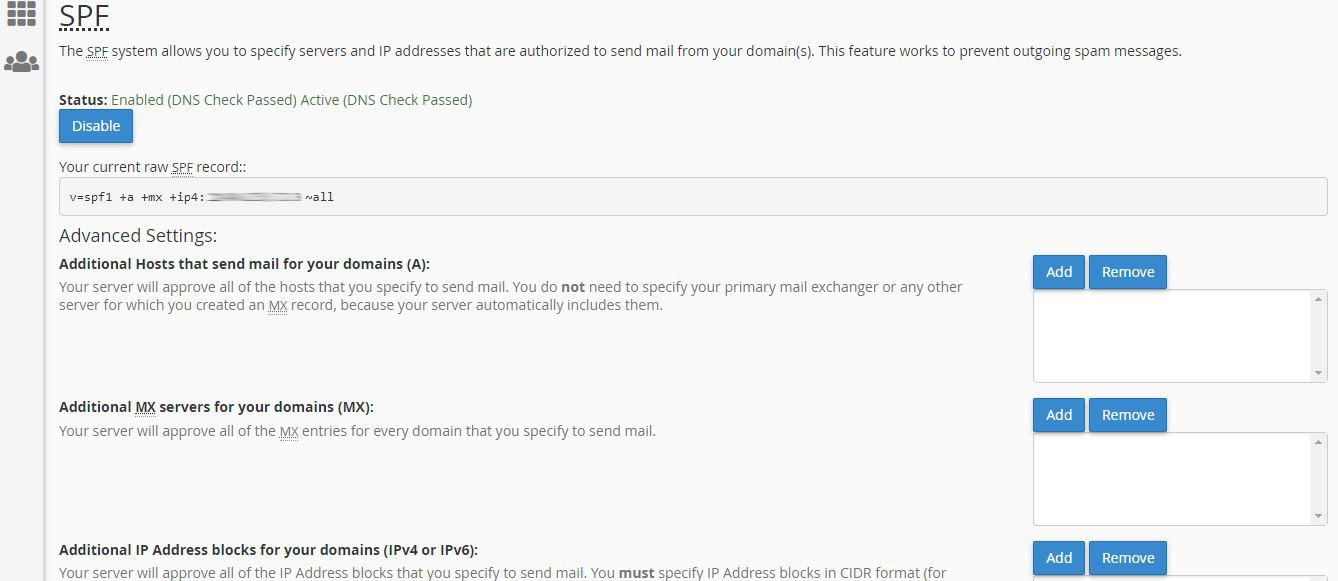

La mayoría de los paneles de administración web como cPanel, generan el registro SPF asociado al dominio automáticamente. Desde cPanel >> Email >> Authentication, es posible editar el registro SPF:

Configuración de un registro SPF en cPanel

Un ejemplo de configuración para el servidor DNS Bind pudiera ser:

|

1 |

@ IN TXT "v=spf1 +ip4:79.63.5.23 -all" |

¿Cómo generar un registro SPF?

Los registros SPF puedes ser generados mediantes herramientas en línea:

Simplemente responde las preguntas y el registro SPF se irá generando. Aquí es importante tener claridad en cuanto a la política SPF especificada. Esta puede ser declarada en cuatro formas y es controlada por la directiva all:

| Parámetro | Resultado | Significado |

| +all | pass | Permite que todos puedan enviar correos con nuestro dominio. Es como no tener SPF. |

| -all | fail | Solo marcará el correo electrónico como pass, si el servidor de correo electrónico de origen se ajusta exactamente con IP, MX, etc. de la entrada SPF. |

| ~all | softfail | Permite enviar el correo electrónico, y si algo está mal lo marcará como softfail. |

| ?all | neutral | Sin política SPF. |

Debes tener presente que:

Solo el servidor de correo final es relevante. Si tuempresa tiene una configuración más complicada en la que un servidor de correo interno enruta el correo a través de un servidor de correo saliente para su entrega al mundo, solo el servidor de correo saliente se enumeraría en SPF.

Si tu dominio está bajo ataque de SPAM e intentan falsificar tu dominio, cambia la política SPF a -all por un tiempo, y restaura a ~all cuando el ataque termine. Mantén seleccionada la opción -all si deseas ser estricto con la entrada SPF y estás seguro de que tu entrada DNS es correcta.

¿Cómo comprobar mi registro SPF?

La comprobación de los registros SPF puede realizarse a través de las siguientes herramientas en línea:

- wiseTools.

- SPF Record Testing Tools. Simple pero efectiva, muestra las entradas SPF y el posible resultado de la comprobación

- MXT0olBox.

Buenas prácticas para la configuración de SPF

Los registros SPF pueden ser bastante simples (v = spf1 a -all), pero también pueden ser bastante complejos, para tener en cuenta la multitud de diferentes configuraciones de servidor de correo saliente que existen en Internet.

Publica registros SPF para tus dominios que no envían correos

Una vez que haya protegido tus dominios de envío de correo con SPF, si alguien intenta suplantarlos, lo primero que intentará es falsificar los dominios que no envían correos. Puedes publicar un registro SPFC como: «v = spf1 -all«, el cual indica que el dominio no está autorizado para enviar correos. Por ejemplo:

|

1 2 3 |

midominio.com. IN TXT "v=spf1 a:mail.midominio.com -all" mail.midominio.com. IN TXT "v=spf1 a -all" www.midominio.com. IN TXT "v=spf1 -all" |

Lista un servidor solo una vez

En última instancia, las búsquedas SPF se resuelven en una dirección IP. No es necesario enumerar el mismo servidor utilizando varios nombres de host (por ejemplo, «midominio.com» y «www.midominio.com», que se resuelven en la misma IP).

Si la IP del servidor cambia rara vez, considera usar la notación ip4: x.x.x.x (o ip6) para que los destinatarios puedan evitar las búsquedas de DNS. Dado que hay un límite de 10 búsquedas DNS por registro SPF, es preferible especificar una dirección IP o rango de direcciones para listas largas de servidores de correo salientes.

A menudo, un registro SPF se puede condensar en algo como v = spf1 ip4: x.x.x.x -all si solo hay un servidor de correo saliente.

Listar solo los servidores de correos salientes

El propósito de SPF es publicar una lista de servidores de correo salientes. Cualquier servidor que no entregue correo al mundo, como servidores web o servidores de correo de entrada solamente, no debe aparecer en la lista.

Solo usa «mx» si tus servidores MX son usados para corre saliente

Los registros MX se utilizan para enrutar el correo entrante, y los mismos servidores pueden o no ser utilizados para correo saliente. Si la dirección IP de su servidor saliente está cubierta por un mecanismo a, ip4, u otro, no es necesario volver a hacer referencia a ese servidor usando el mecanismo mx. En síntesis, si los servidores que figuran en tus registros MX solo se utilizan para el correo entrante, no es necesario utilizar el mecanismo mx.

Usa «mx» con nombres de dominios, no nombres de servidores de correo

Especificar mx:mailserver.midominio.com es generalmente incorrecto, a menos que realmente desee la validación de SPF para buscar todos los hosts que aceptan correo para el dominio «mailserver.midominio.com». (Por lo general, no habrá tales hosts, porque «mailserver.midominio.com» es un host, no un dominio). Esto no aparecerá como un error de sintaxis, sin embargo, simplemente no coincidirá con nada.

El uso correcto para validar los registros MX para «midominio.com» es mx:example.com, o si desea especificar el nombre de host o IP de un servidor de correo en particular, a:mailserver.midominio.com o ip4:x.x.x.x. Ten en cuenta que cuando la regla SPF se almacena como un registro DNS asociado con «midominio.com», entonces «midominio.com» es el dominio predeterminado para dicha regla, por lo que mx por sí mismo (sin un dominio explícito especificado) es suficiente para verificar la IP del remitente contra todos los hosts de correo MX listados para «midominio.com», en ese contexto.

Publica registros SPF para los nombres HELO utilizados por tus servidores de correo

Comprobar los nombres de HELO / EHLO es recomendado por la SPF RFC. Publicar registros para estos nombres de host es una parte importante del protocolo SPF. HELO o su versión moderna EHLO se usa cuando Mail from es <>, incluso si un receptor no realiza un 100% de verificación de HELO.

Publicar una regla HELO implica crear un registro SPF vinculado al HELO FQDN utilizado por su servidor de correo (ejemplo: «mailserver.midominio.com»). Normalmente, esta debería ser una regla de SPF completamente distinta a la que verifica las direcciones de su dominio que podrían estar asociadas con «midominio.com». Un ejemplo simple de dos políticas podría ser:

|

1 2 |

midominio.com. IN TXT "v=spf1 mx -all" mailserver.midominio.com. IN TXT "v=spf1 a -all" |

La primera regla se activará con cualquier dirección desde que finalice con «@midominio.com» y validará dicho correo electrónico solo si proviene de una dirección IP asociada con un registro MX para «midominio.com». La segunda regla se activaría mediante una identificación HELO de «mailserver.midominio.com» y validaría el correo electrónico solo si proviene de la dirección IP asociada con ese servidor.

Dejar un comentario

¿Quieres unirte a la conversación?Siéntete libre de contribuir