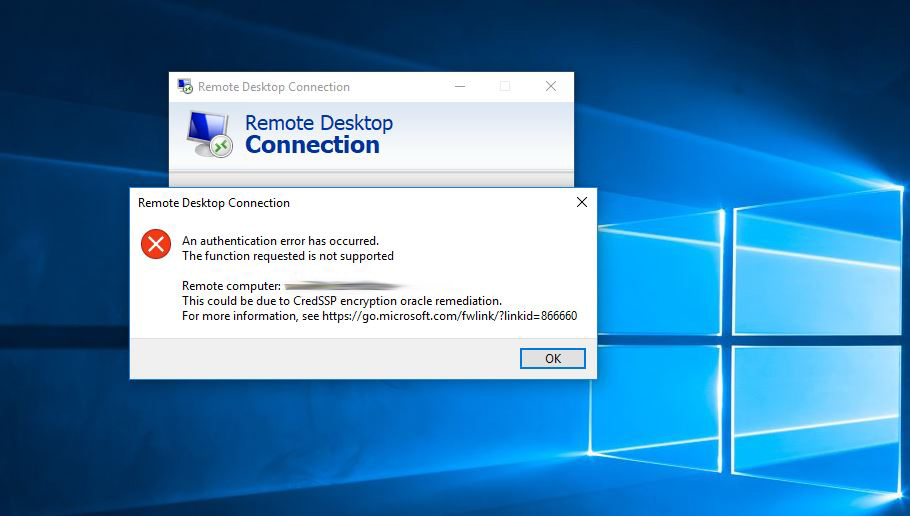

Recientemente necesitaba conectarme a unas VPS Windows y al comenzar hacerlo, en cada una que me conectaba recibía un error debido a «CredSSP encryption oracle remediation«:

Error de conexión CredSSP

En el enlace que me surgieren, me encuentro que una nueva actualización de seguridad es la responsable de tal comportamiento. Compruebo mi versión de Windows y efectivamente está actualizado. Desde marzo de 2013 se describió la vulnerabilidad asociada con CredSSP (Credential Security Support Provider), el cual no es más que un protocolo proveedor de autenticación que procesa solicitudes de autenticación para otras aplicaciones.

Según Microsoft en la descripción de esta vulnerabilidad, denominada CVE-2018-0886, declara:

Existe una vulnerabilidad de ejecución remota de código en las versiones sin parchar de CredSSP. Un atacante que explote con éxito esta vulnerabilidad podría transmitir credenciales de usuario para ejecutar código en el sistema de destino. Cualquier aplicación que dependa de CredSSP para autenticación puede ser vulnerable a este tipo de ataque.

La solución consiste en actualizar el servidor como el cliente RDP. Desde un cliente Windows actualizado con el parche no es posible conectarse a un servidor Windows desactualizado (vulnerable). En este caso es necesario aplicar una de las variantes que proponemos a continuación y revirtir los cambios lo antes posible con el objetivo minimizar la duración de la vulnerabilidad introducida.

Versiones de no Windows Home

Desde un cliente Windows 10 Professional actualizado, debemos abrir el Editor de Políticas de Grupo: Inicio >> gpedit

Editor de Políticas de Grupo Windows 10 Pro – Parte 1

A continuación seguimos la siguiente ruta para activar la política de seguridad «Encryption Oracle Remediation«:

- Computer Configuration -> Administrative Templates -> System -> Credentials Delegation -> Encryption Oracle Remediation

Activamos la política anterior (clic en Enable) y el nivel de protección (Protection Level) lo cambiamos a Vulnerable:

Editor de Políticas de Grupo Windows 10 Pro – Parte 1

Finalmente guardamos los cambios y podemos conectarnos sin problemas, pero con el sistema vulnerable.

Versiones Windows Home

Para los usuarios de versiones Windows Home pueden ejecutar desde el cmd (como administrador!!):

|

1 |

reg add "HKLM\Software\Microsoft\Windows\CurrentVersion\Policies\System\CredSSP\Parameters" /f /v AllowEncryptionOracle /t REG_DWORD /d 2 |

O de forma más sencilla: crear un archivo con extensión .reg y agregar el siguiente contenido:

|

1 2 3 4 |

Windows Registry Editor Version 5.00 [HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Policies\System\CredSSP\Parameters] "AllowEncryptionOracle"=dword:00000002 |

Luego ejecutar el archivo para activar la nueva configuración en el registro de Windows.

Ahora podemos conectarnos tanto a los servidores Windows que no han sido actualizados, así como los actualizados. Es importante en la medida de las posibilidades mantener siempre el sistema operativo actualizado, por lo que los métodos descritos aquí solo son una forma de «resolver» temporalmente el problema de conexión con servidores Windows que no han sido actualizados.